Présentation d'Identity and Access Management

Oracle Cloud Infrastructure Identity and Access Management (IAM) vous permet de contrôler qui a accès à vos ressources cloud. Vous pouvez contrôler le type d'accès d'un groupe d'utilisateurs ainsi que les ressources spécifiques auxquelles il peut accéder. Cette section présente les composants d'IAM et donne un exemple de scénario pour vous aider à comprendre comment ils fonctionnent ensemble.

Ce document utilise le terme "vous" au sens large pour désigner tout administrateur de votre société disposant d'un accès à IAM.

Composants d'IAM

IAM utilise les composants décrits dans cette section. Pour mieux comprendre la façon dont ils interagissent ensemble, reportez-vous à Exemple de scénario.

- Ressource

- Objets cloud créés et utilisés par les employés de votre société lors de l'interaction avec Oracle Cloud Infrastructure. Par exemple : instances de calcul, volumes de stockage de blocs, réseaux cloud virtuels, sous-réseaux, tables de routage, etc.

- Utilisateur

- Employé ou système individuel devant gérer ou utiliser les ressources Oracle Cloud Infrastructure de votre société. Il se peut que les utilisateurs aient besoin de lancer des instances, de gérer des disques distants, d'utiliser votre réseau cloud virtuel, etc. Les utilisateurs finals de votre application ne sont généralement pas des utilisateurs d'IAM. Les utilisateurs disposent d'informations d'identification IAM (reportez-vous à Informations d'identification utilisateur).

- Groupe

- Ensemble d'utilisateurs ayant tous besoin du même type d'accès à un compartiment ou à un ensemble de ressources spécifique.

- Groupe dynamique

- Type spécial de groupe contenant des ressources (telles que des instances de calcul) qui correspondent aux règles que vous définissez (de cette façon, l'appartenance peut changer de façon dynamique lors de la création ou de la suppression de ressources correspondantes). Ces instances agissent comme des acteurs "principaux" et peuvent effectuer des appels d'API vers des services en fonction des stratégies que vous écrivez pour le groupe dynamique.

- Source réseau

- Groupe d'adresses IP autorisées à accéder à des ressources de la location. Les adresses IP peuvent être publiques ou issues d'un réseau cloud virtuel de la location. Après avoir créé la source réseau, vous utilisez une stratégie pour restreindre l'accès aux seules demandes qui proviennent des adresses IP de la source réseau.

- Compartiment

- Ensemble de ressources associées. Les compartiments sont un composant fondamental d'Oracle Cloud Infrastructure pour l'organisation et l'isolement de vos ressources cloud. Vous les utilisez pour séparer clairement les ressources dans le but de mesurer l'utilisation et la facturation, l'accès (par le biais de stratégies) et l'isolement (en séparant les ressources d'un projet ou d'une unité métier des autres). Une approche courante consiste à créer un compartiment pour chaque partie principale de l'organisation. Pour plus d'informations, reportez-vous à En savoir plus sur les meilleures pratiques pour configurer votre location.

- Location

- Compartiment racine contenant toutes les ressources Oracle Cloud Infrastructure de votre organisation. Oracle crée automatiquement la location de votre société. Vos entités IAM (utilisateurs, groupes, compartiments et certaines stratégies ; vous pouvez également placer des stratégies dans des compartiments à l'intérieur de la location) se trouvent directement dans la location. Vous placez les autres types de ressource cloud (par exemple, des instances, des réseaux virtuels, des volumes de stockage de blocs, etc.) à l'intérieur des compartiments que vous créez.

- Stratégie

- Document indiquant quels utilisateurs peuvent accéder à quelles ressources et de quelle manière. L'accès est accordé au niveau du groupe et du compartiment, ce qui signifie que vous pouvez écrire une stratégie qui offre à un groupe un type d'accès spécifique dans un compartiment spécifique ou un accès à la location elle-même. Si vous octroyez à un groupe l'accès à la location, celui-ci obtient automatiquement le même type d'accès à tous les compartiments contenus dans la location. Pour plus d'informations, reportez-vous à Exemple de scénario et à Fonctionnement des stratégies. Le mot "stratégie" est utilisé de différentes manières : pour représenter une instruction individuelle écrite dans le langage de la stratégie, pour désigner un ensemble d'instructions dans un document unique nommé "stratégie" (auquel est affecté un OCID [ID Oracle Cloud]) et pour désigner le corps global des stratégies utilisées par l'organisation en vue de contrôler l'accès aux ressources.

- Région d'origine

- Région dans laquelle résident vos ressources IAM. Toutes les ressources IAM sont globales et disponibles dans toutes les régions, mais l'ensemble maître de définitions réside dans une région unique, la région d'origine. Vous devez modifier vos ressources IAM dans votre région d'origine. Les modifications seront propagées automatiquement à toutes les régions. Pour plus d'informations, reportez-vous à Gestion des régions.

- Fédération

- Relation qu'un administrateur configure entre un fournisseur d'identités et un fournisseur de services. Lorsque vous fédérez Oracle Cloud Infrastructure avec un fournisseur d'identités, vous gérez les utilisateurs et les groupes dans le fournisseur d'identités. Vous gérez l'autorisation dans le service IAM d'Oracle Cloud Infrastructure. Par défaut, les locations Oracle Cloud Infrastructure sont fédérées avec Oracle Identity Cloud Service.

Contrôle de l'accès aux services

Vous pouvez écrire des stratégies pour contrôler l'accès à tous les services au sein d'Oracle Cloud Infrastructure.

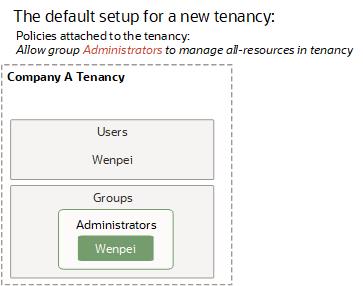

Stratégie et groupe d'administrateurs

Lorsque votre société s'inscrit pour obtenir un domaine d'identité et un compte Oracle, Oracle configure un administrateur par défaut pour le compte. Il s'agit du premier utilisateur IAM de votre société, qui sera responsable de la configuration initiale des autres administrateurs. Votre location est fournie avec un groupe nommé Administrators et l'administrateur par défaut appartient automatiquement à ce groupe. Vous ne pouvez pas supprimer ce groupe, et il doit toujours comporter au moins un utilisateur.

Votre location dispose également automatiquement d'une stratégie qui permet au groupe Administrators d'accéder à toutes les opérations d'API Oracle Cloud Infrastructure et à l'ensemble des ressources cloud qu'elle contient. Vous ne pouvez ni modifier ni supprimer cette stratégie. Tout autre utilisateur placé dans le groupe Administrators bénéficiera d'un accès complet à tous les services. Cela signifie qu'il peut créer et gérer des ressources IAM telles que des groupes, des stratégies et des compartiments. Il peut également créer et gérer des ressources cloud telles que les réseaux cloud virtuels, les instances, les volumes de stockage de blocs et tout autre nouveau type de ressource Oracle Cloud Infrastructure qui sera disponible ultérieurement.

Exemple de scénario

L'objectif de ce scénario est de montrer comment les différents composants d'IAM fonctionnent ensemble, et de présenter les fonctionnalités de base des stratégies.

Dans ce scénario, la société Acme a deux équipes qui utiliseront des ressources Oracle Cloud Infrastructure pour l'infrastructure : le projet A et le projet B. En réalité, il se peut que votre société en ait davantage.

La société Acme prévoit d'utiliser un seul réseau cloud virtuel pour les deux équipes et souhaite un administrateur réseau pour le gérer.

La société Acme souhaite également que l'équipe du projet A et celle du projet B disposent chacune de son propre ensemble d'instances et de volumes de stockage de blocs. L'équipe du projet A et celle du projet B ne doivent pas pouvoir utiliser les instances de l'autre équipe. Ces deux équipes ne doivent pas non plus être autorisées à modifier tout élément du réseau cloud virtuel configuré par l'administrateur réseau. La société Acme souhaite que chaque équipe possède des administrateurs pour ses propres ressources. Les administrateurs de l'équipe du projet A peuvent déterminer qui peut utiliser les ressources cloud du projet A et de quelle manière. Il en va de même pour l'équipe du projet B.

Introduction à Oracle Cloud Infrastructure pour la société Acme

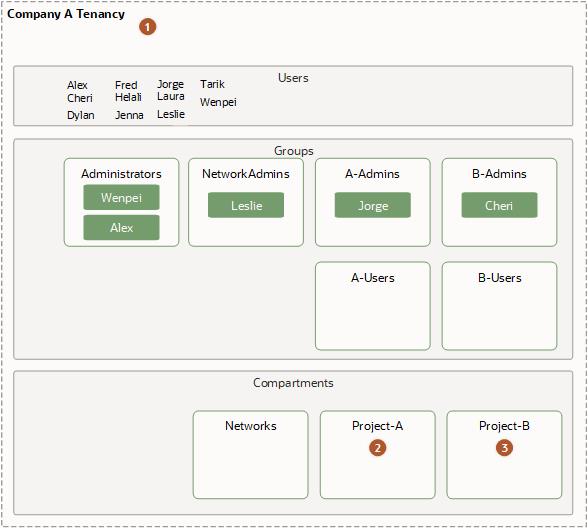

La société Acme s'inscrit à Oracle Cloud Infrastructure et indique à Oracle qu'une employée nommée Wenpei sera l'administrateur par défaut. En réponse, Oracle :

- crée une location pour la société Acme (reportez-vous au diagramme suivant),

- crée un compte utilisateur IAM pour Wenpei dans la location,

- crée le groupe Administrators dans la location et place Wenpei dans ce groupe,

- crée une stratégie dans la location de la société Acme qui donne au groupe Administrators les droits d'accès pour gérer toutes les ressources de la location. Voici cette stratégie :

Allow group Administrators to manage all-resources in tenancy

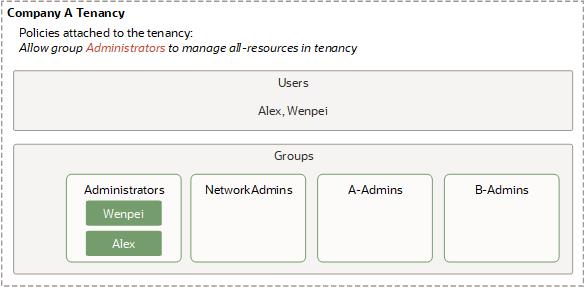

Création de groupes et d'un autre administrateur par l'administrateur par défaut

Wenpei crée ensuite plusieurs groupes et utilisateurs (reportez-vous au diagramme suivant). Elle :

- crée des groupes appelés NetworkAdmins, A-Admins et B-Admins (ces deux derniers sont respectivement pour le projet A et le projet B dans la société),

- crée un utilisateur appelé Alex et le place dans le groupe Administrators,

- laisse les nouveaux groupes vides.

Pour plus d'informations sur la création de groupes, reportez-vous à Utilisation des groupes. Pour apprendre à créer des utilisateurs et à les placer dans des groupes, reportez-vous à Emploi des utilisateurs.

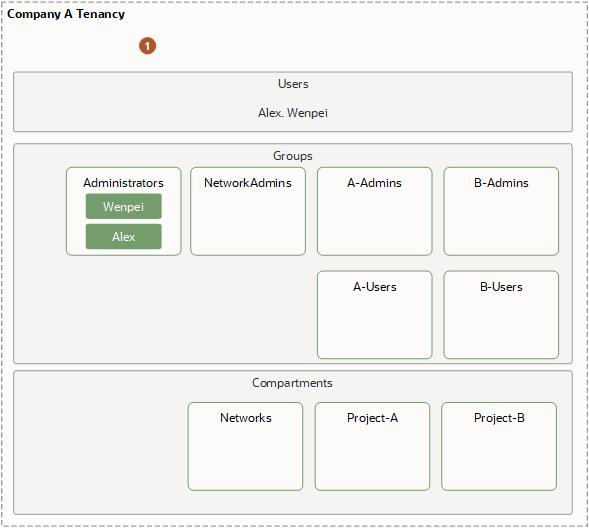

Création de compartiments et de stratégies par l'administrateur par défaut

Wenpei crée ensuite des compartiments pour regrouper les ressources (reportez-vous au diagramme suivant). Elle :

- crée un compartiment appelé Networks pour contrôler l'accès au réseau cloud virtuel, aux sous-réseaux, au VPN site à site et aux autres composants de la société Acme à partir de Networking,

- crée un compartiment nommé Project-A pour organiser les ressources cloud de l'équipe du projet A et contrôler l'accès à ces dernières,

- crée un compartiment nommé Project-B pour organiser les ressources cloud de l'équipe du projet B et contrôler l'accès à ces dernières.

Pour découvrir comment gérer des compartiments, reportez-vous à Utilisation des compartiments.

Wenpei crée ensuite une stratégie qui donne aux administrateurs de chaque compartiment le niveau d'accès requis. Elle attache la stratégie à la location, ce qui signifie que seuls les utilisateurs autorisés à gérer des stratégies dans la location peuvent la mettre à jour ou la supprimer ultérieurement. Dans ce scénario, il s'agit uniquement du groupe Administrators. La stratégie comprend plusieurs instructions qui :

- permettent au groupe NetworkAdmins de gérer les réseaux et les instances (afin de tester facilement le réseau) dans le compartiment Networks,

- permettent aux groupes A-Admins et B-Admins d'utiliser les réseaux du compartiment Networks (afin qu'ils puissent créer des instances dans le réseau),

- permettent au groupe A-Admins de gérer toutes les ressources dans le compartiment Project-A,

- permettent au groupe B-Admins de gérer toutes les ressources dans le compartiment Project-B.

Voici à quoi ressemble cette stratégie (elle contient plusieurs instructions) :

Allow group NetworkAdmins to manage virtual-network-family in compartment Networks

Allow group NetworkAdmins to manage instance-family in compartment Networks

Allow group A-Admins,B-Admins to use virtual-network-family in compartment Networks

Allow group A-Admins to manage all-resources in compartment Project-A

Allow group B-Admins to manage all-resources in compartment Project-B

Prêtez attention à la différence entre les verbes (manage, use) et les ressources (virtual-network-family, instance-family, all-resources). Pour plus d'informations sur ces éléments, reportez-vous à Verbes et à Types de ressource. Pour plus d'informations sur la création de stratégies, reportez-vous à Procédure de création d'une stratégie.

A-Admins et B-Admins peuvent utiliser virtual-network-family dans le compartiment Networks. Cependant, ils ne peuvent pas créer d'instances dans ce compartiment. Ils peuvent en créer uniquement dans le compartiment Project-A ou Project-B. N'oubliez pas qu'un compartiment est un regroupement logique, et non physique. Ainsi, les ressources qui composent le réseau cloud virtuel ou qui résident sur le même réseau cloud virtuel peuvent appartenir à des compartiments différents.

La société Acme souhaite autoriser les administrateurs des compartiments Project-A et Project-B à déterminer quels utilisateurs peuvent utiliser les ressources contenues. Wenpei crée donc deux groupes supplémentaires : A-Users et B-Users. Elle ajoute alors six instructions supplémentaires qui donnent aux administrateurs de compartiment l'accès requis pour ajouter des utilisateurs à ces groupes ou en supprimer :

Allow group A-Admins to use users in tenancy where target.group.name='A-Users'

Allow group A-Admins to use groups in tenancy where target.group.name='A-Users'

Allow group B-Admins to use users in tenancy where target.group.name='B-Users'

Allow group B-Admins to use groups in tenancy where target.group.name='B-Users'

Allow group A-Admins,B-Admins to inspect users in tenancy

Allow group A-Admins,B-Admins to inspect groups in tenancyCette stratégie ne permet pas aux administrateurs de projet de créer des utilisateurs ou de gérer les informations d'identification de ces derniers. Elle leur permet de choisir parmi les utilisateurs existants ceux qui peuvent appartenir au groupe A-Users et ceux qui peuvent appartenir au groupe B-Users. Les deux dernières instructions sont nécessaires pour que les groupes A-Admins et B-Admins puissent répertorier tous les utilisateurs et les groupes, et vérifier quels utilisateurs appartiennent à quels groupes.

| Elément | Description |

|---|---|

|

Stratégies attachées à la location :

|

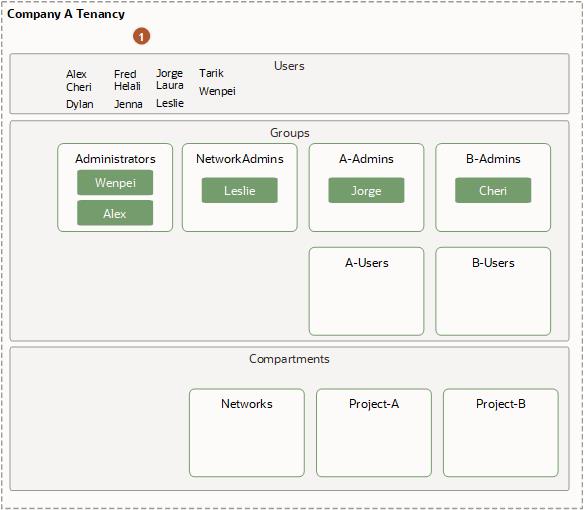

Création d'utilisateurs par un administrateur

A ce stade, Alex appartient au groupe Administrators et peut désormais créer des utilisateurs. Il provisionne les utilisateurs nommés Leslie, Jorge et Cheri, et les place respectivement dans les groupes NetworkAdmins, A-Admins et B-Admins. Alex crée également d'autres utilisateurs qui seront ensuite placés dans les groupes A-Users et B-Users par les administrateurs du projet A et du projet B.

| Elément | Description |

|---|---|

|

Stratégies attachées à la location :

|

Configuration du réseau par l'administrateur réseau

Leslie (dans le groupe NetworkAdmins) peut gérer virtual-network-family et instance-family dans le compartiment Networks. Elle crée un réseau cloud virtuel avec un seul sous-réseau dans ce compartiment. Elle configure également une passerelle Internet pour le réseau cloud virtuel et met à jour la table de routage de ce dernier afin d'autoriser le trafic via cette passerelle. Pour tester la connectivité du réseau cloud virtuel au réseau sur site, elle lance une instance dans le sous-réseau du réseau cloud virtuel. Dans le cadre de la demande de lancement, elle doit indiquer le compartiment dans lequel l'instance doit résider. Elle indique le compartiment Networks, le seul auquel elle a accès. Elle vérifie ensuite la connectivité entre le réseau sur site et le réseau cloud virtuel en se connectant à l'instance via SSH à partir du réseau sur site.

Leslie met fin à son instance de test, et informe Jorge et Cheri du fait que le réseau cloud virtuel fonctionne et qu'il peut être utilisé. Elle indique à chacun le nom de son compartiment : Project-A et Project-B, respectivement. Pour plus d'informations sur la configuration d'un réseau cloud, reportez-vous à Networking. Pour plus d'informations sur le lancement d'instances dans le réseau, reportez-vous à Compute.

Configuration des compartiments par les administrateurs de compartiment

Jorge et Cheri doivent désormais configurer leur compartiment respectif. Chaque administrateur doit effectuer les opérations suivantes :

- Lancer des instances dans son propre compartiment

- Placer les utilisateurs dans son groupe d'utilisateurs (par exemple, A-Users)

- Déterminer le type d'accès à accorder à ces utilisateurs et attacher une stratégie à son compartiment en conséquence

Jorge et Cheri lancent les instances dans le sous-réseau du réseau cloud virtuel, dans le compartiment de leur équipe respective. Ils créent et attachent des volumes de blocs aux instances. Seuls les administrateurs de compartiment peuvent lancer des instances ou y mettre fin, ou attacher/détacher des volumes de blocs dans le compartiment de leur équipe respective.

La topologie réseau et l'accès au compartiment sont des concepts différents

Il est important de comprendre la différence entre la topologie réseau du réseau cloud virtuel et le contrôle d'accès fourni par les compartiments. Du point de vue de la topologie réseau, les instances lancées par Jorge résident dans le réseau cloud virtuel. Cependant, du point de vue de l'accès, elles se trouvent dans le compartiment Project-A, et non dans le compartiment Networks dans lequel réside le réseau cloud virtuel. Leslie (l'administrateur du compartiment Networks) ne peut pas mettre fin aux instances de Jorge ou les redémarrer, ni en lancer de nouvelles dans le compartiment Project-A. Toutefois, elle contrôle le réseau des instances, et par conséquent également le trafic qui leur sera acheminé. Si Jorge avait indiqué le compartiment Networks au lieu du compartiment Project-A lors du lancement de ses instances, sa demande aurait été refusée. Il en va de même pour Cheri et le compartiment Project-B.

Toutefois, il est également important de noter que Wenpei et Alex dans le groupe Administrators ont accès aux ressources contenues dans les compartiments, car ils disposent des droits d'accès pour gérer tous les types de ressource dans la location. Les compartiments héritent de toutes les stratégies attachées à leur compartiment parent (location) : les administrateurs peuvent donc également accéder à tous les compartiments contenus dans la location.

Ensuite, Jorge place plusieurs utilisateurs créés par Alex dans le groupe A-Users. Cheri effectue les mêmes opérations pour B-Users.

Ensuite, Jorge écrit une stratégie qui donne aux utilisateurs le niveau d'accès dont ils ont besoin dans le compartiment Project-A.

Allow group A-Users to use instance-family in compartment Project-A

Allow group A-Users to use volume-family in compartment Project-A

Allow group A-Users to inspect virtual-network-family in compartment Networks

Cela leur permet d'utiliser des instances existantes (avec des volumes de blocs attachés) que les administrateurs de compartiment ont déjà lancées dans le compartiment, et de les arrêter/démarrer/redémarrer. Elle ne permet pas aux utilisateurs du groupe A-Users de créer, de supprimer, d'attacher ou de détacher des volumes. Pour cela, la stratégie doit inclure manage volume-family.

Jorge attache cette stratégie au compartiment Project-A. Toute personne pouvant gérer les stratégies dans le compartiment peut désormais modifier ou supprimer cette stratégie. Actuellement, il s'agit uniquement du groupe A-Admins (et du groupe Administrators, qui peut effectuer toutes les opérations dans l'ensemble de la location).

Cheri crée et attache sa propre stratégie, semblable à celle de Jorge, au compartiment Project-B :

Allow group B-Users to use instance-family in compartment Project-B

Allow group B-Users to use volume-family in compartment Project-B

Allow group B-Users to inspect virtual-network-family in compartment Networks

Les utilisateurs des groupes A-Users et B-Users peuvent désormais utiliser les instances et les volumes attachés existants dans les compartiments Project-A et Project-B, respectivement. Voici comment se présente la disposition :

| Elément | Description |

|---|---|

|

Stratégies attachées à la location :

|

|

Stratégie attachée et gérée par Jorge :

|

|

Stratégie attachée et gérée par Cheri :

|

Pour plus d'informations sur les fonctionnalités de base et avancées des stratégies, reportez-vous à Fonctionnement des stratégies. Pour consulter des exemples d'autres stratégies standard que votre organisation peut utiliser, reportez-vous à Stratégies courantes.

Visualisation des ressources par compartiment dans la console

Dans la console, vous pouvez visualiser vos ressources cloud par compartiment. Cela signifie qu'après vous être connecté à la console, vous choisirez le compartiment dans lequel travailler (la liste des compartiments auxquels vous avez accès se trouve sur le côté gauche de la page). Les compartiments peuvent être imbriqués dans d'autres compartiments. La page sera mise à jour et affichera les ressources de ce compartiment se trouvant dans la région en cours. S'il n'en existe aucune ou si vous n'avez pas accès aux ressources de ce compartiment, un message apparaît.

Cette expérience est différente lorsque vous visualisez les listes des utilisateurs, des groupes, des groupes dynamiques et des fournisseurs de fédérations. Ceux-ci résident dans la location elle-même (le compartiment racine), et non dans un compartiment individuel.

Quant aux stratégies, elles peuvent résider dans la location ou dans un compartiment, en fonction de l'emplacement auquel elles sont attachées. L'emplacement d'attachement d'une stratégie détermine qui peut la modifier ou la supprimer. Pour plus d'informations, reportez-vous à Attachement de stratégie.

Portée des ressources IAM

Oracle Cloud Infrastructure utilise les concepts des régions et des domaines de disponibilité (reportez-vous à Régions et domaines de disponibilité). Certaines ressources sont disponibles au niveau d'une région, tandis que d'autres ne le sont que dans un certain domaine de disponibilité. Les ressources IAM (utilisateurs, groupes, groupes dynamiques, compartiments, espaces de noms de balise, fournisseurs de fédérations et stratégies) sont globales et disponibles dans toutes les régions. Reportez-vous à Gestion des régions.

Création d'une automatisation avec des événements

Vous pouvez créer une automatisation en fonction des modifications d'état apportées aux ressources Oracle Cloud Infrastructure à l'aide de règles, d'actions et de types d'événement. Pour plus d'informations, reportez-vous à Présentation d'Events.

Les ressources IAM suivantes émettent des événements :

- Stratégies d'authentification

- Informations d'identification

- Groupes dynamiques

- Groupes

- Fournisseurs d'identités

- Dispositifs TOTP d'authentification à plusieurs facteurs

- Stratégies

- Utilisateurs

Identificateurs de ressource

La plupart des types de ressource Oracle Cloud Infrastructure ont un identificateur unique affecté par Oracle appelé ID Oracle Cloud (OCID). Pour plus d'informations sur le format d'OCID et les autres façons d'identifier vos ressources , reportez-vous à Identificateurs de ressource.

Méthodes d'accès à Oracle Cloud Infrastructure

Vous pouvez accéder à Oracle Cloud Infrastructure (OCI) à l'aide de la console (interface basée sur un navigateur), d'une API REST ou d'une interface de ligne de commande OCI. Les instructions d'utilisation de la console, de l'API et de l'interface de ligne de commande sont incluses dans les rubriques de cette documentation. Pour obtenir la liste des kits SDK disponibles, reportez-vous à Kits SDK et interface de ligne de commande.

Pour accéder à la console, vous devez utiliser un navigateur pris en charge. Pour accéder à la page de connexion de la console, ouvrez le menu de navigation en haut de cette page et cliquez sur Console Infrastructure. Vous êtes invité à saisir votre locataire cloud, votre nom utilisateur et votre mot de passe.

Pour obtenir des informations générales sur l'utilisation de l'API, reportez-vous à API REST.

Limites relatives aux ressources IAM

Pour obtenir la liste des limites applicables et instructions pour demander une augmentation de limite, reportez-vous aux limites de service. Pour définir des limites propres aux compartiments sur une ressource ou une famille de ressources, les administrateurs peuvent utiliser des quotas de compartiment.