Gerenciando Chaves de Criptografia do Vault para o Serviço Block Volume

As chaves gerenciadas pelo cliente são suas próprias chaves armazenadas com o serviço Vault.

Você pode importar chaves externas para o serviço Vault ou usar o serviço para gerar novas chaves. Para obter mais informações sobre essas tarefas, consulte Gerenciando Chaves e Importando Chaves e Versões de Chaves.

Quando você cria um volume, pode especificar a chave gerenciada pelo cliente para o volume. Consulte Criando um Volume em Blocos. Os backups do volume usam automaticamente a chave especificada. Você pode especificar outra chave ao criar um novo volume clonando um volume ou restaurando um volume com base em um backup de volume.

Especificando uma Nova Chave ao Clonar um Volume

Ao usar a CLI, execute o seguinte comando:

oci bv create --display-name <volume_name> --compartment-id <compartment_ID> --availability-domain <AD> --kms-key-id <different_key_ID> --source-volume-id=<source_volume_ID>Quando você clonar um volume na Console, na seção Criptografia do form Criar clone, selecione Criptografar usando chaves gerenciadas pelo cliente e, em seguida, selecione a chave de criptografia do serviço Vault que você deseja usar.

- Ao usar a API, especifique o OCID da chave de criptografia no atributo

kmsKeyIdde CreateVolumeDetails ao chamar a operação CreateVolume.

Especificando uma Nova Chave ao Restaurar um Backup

Ao usar a CLI, execute o seguinte comando:

oci bv create --display-name <volume_name> --compartment-id <compartment_ID> --availability-domain <AD> --kms-key-id <different_key_ID> --volume-backup-id=<source_backup_ID>Se você não incluir o atributo

--kms-key-id, o volume criado da restauração de um backup usará a chave gerenciada pela Oracle.Quando você restaurar o volume em blocos de um backup na Console, na seção Criptografia no formulário Restaurar volume em blocos, selecione Criptografar usando chaves gerenciadas pelo cliente e, em seguida, selecione a chave de criptografia do Vault que você deseja usar.

- Ao usar a API, especifique o OCID da chave de criptografia no atributo

kmsKeyIdde CreateVolumeDetails ao chamar a operação CreateVolume.

Especificando uma Nova Chave ao Ativar uma Réplica

Os volumes com replicação ativada não suportam chaves gerenciadas pelo cliente. Se você quiser ativar a replicação de um volume, use as chaves gerenciadas pela Oracle para criptografia de volume. Consulte Sem suporte para replicação entre regiões para volumes criptografados com chaves gerenciadas pelo cliente

Ao usar a CLI, execute o seguinte comando:

oci bv create --display-name <volume_name> --compartment-id <compartment_ID> --availability-domain <AD> --kms-key-id <different_key_ID> --source-volume-replica-id=<source_replica_ID>Quando você ativar réplica de volume na Console, na seção Criptografia do form Ativar uma réplica de volume, selecione Criptografar usando chaves gerenciadas pelo cliente e, em seguida, selecione a chave de criptografia do Vault que você deseja usar.

- Ao usar a API, especifique o OCID da chave de criptografia no atributo

kmsKeyIdde CreateVolumeDetails ao chamar a operação CreateVolume.

Alternando a Chave de Criptografia

Atualmente não há suporte para a rotação da mesma chave, e o comportamento não é definido quando há várias versões de uma chave. O serviço Block Volume só suporta chaves com uma única versão. Para rotacionar uma chave de criptografia, altere a chave de criptografia do volume para uma nova chave. Você também pode alterar a chave de criptografia de um backup de volume.

Quando você rotaciona a chave de um volume especificando uma nova chave de criptografia, qualquer recurso secundário criado antes da atualização da chave continua a usar a chave de criptografia antiga. Isso inclui backups e clones.

Alterando a Chave de Criptografia de um Volume

Você pode alterar a chave designada a um volume para outra chave gerenciada pelo cliente. A alteração da chave de criptografia não recriptografa o conteúdo do volume; ela apenas recriptografa a chave de dados.

Para especificar outra chave gerenciada pelo cliente para um volume usando a CLI, execute o seguinte comando:

oci bv volume-kms-key update --volume-id=<volume_ID> --kms-key-id=<key_ID>Para especificar outra chave gerenciada pelo cliente para um volume usando a Console, consulte Atualizar uma Chave para um Volume em Blocos.

- Para especificar outra chave gerenciada pelo cliente com a API, use a operação UpdateVolumeKmsKey.

Alterando a Chave de Criptografia para um Backup de Volume

Você pode alterar a chave designada a um backup de volume para outra chave gerenciada pelo cliente ou para uma chave gerenciada pela Oracle. A alteração da chave de criptografia não recriptografa o backup de volume; ela apenas recriptografa a chave de dados.

Para especificar outra chave para um backup de volume usando a CLI, execute o seguinte comando:

oci bv backup update --backup-id=<backup_ID> --kms-key-id=<key_ID>Para especificar que o backup de volume use uma chave gerenciada pela Oracle, especifique uma string vazia para o ID da chave, conforme mostrado no seguinte exemplo:

oci bv backup update --backup-id=<backup_ID> --kms-key-id=''Para especificar outra chave gerenciada pelo cliente para um backup de volume usando a Console, consulte Chaves de Criptografia de Backup de Volume.

- Para especificar outra chave gerenciada pelo cliente com a API, use a operação

UpdateVolumeBackupe especifique o OCID da chave de criptografia no atributokmsKeyId.

Acesso à Chave do Compartimento de Segurança Cruzada

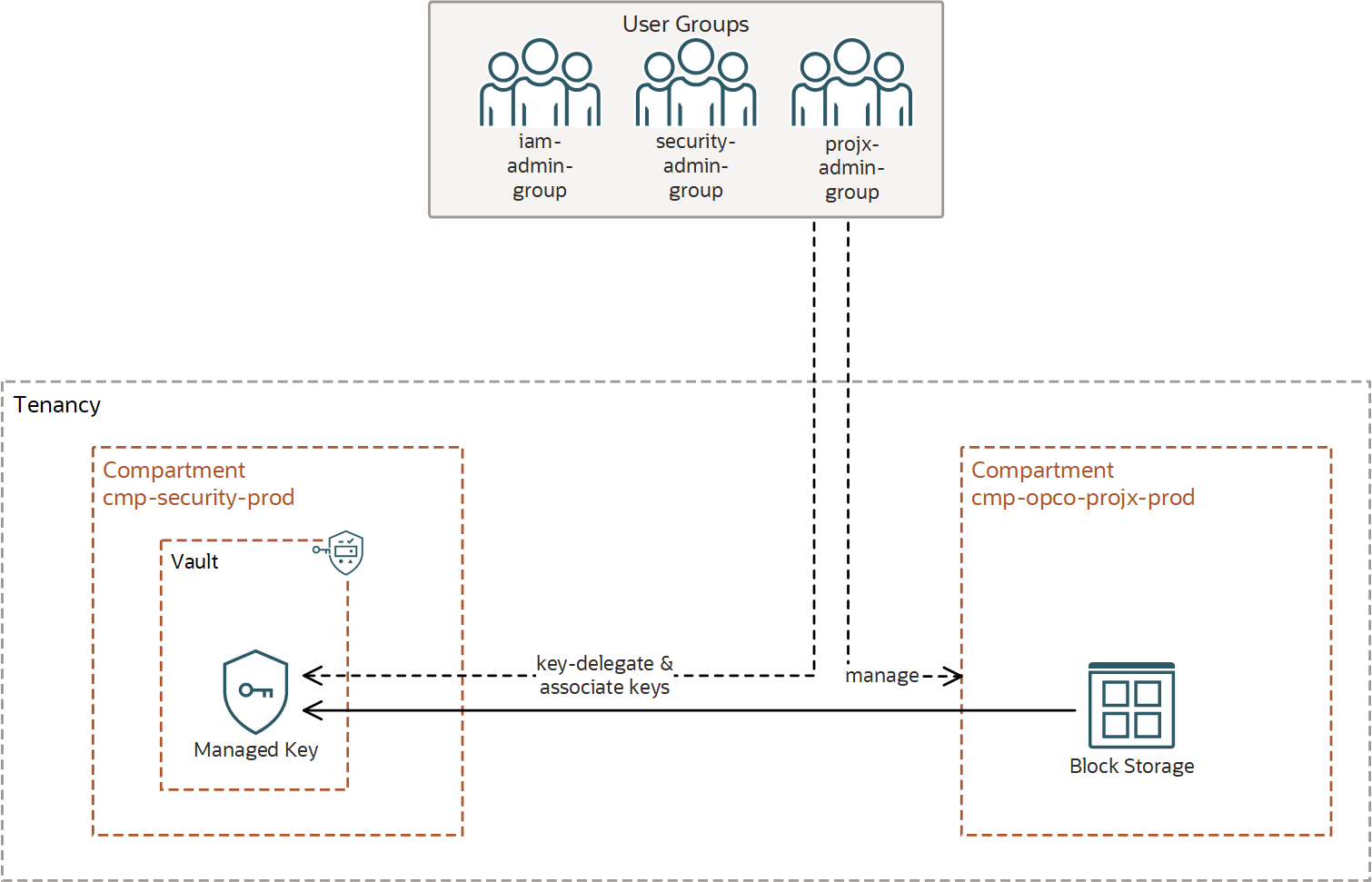

Como melhores práticas, o Benchmark do CIS Oracle Cloud Infrastructure Foundations recomenda que você crie um vault para as chaves gerenciadas pelo cliente em um compartimento separado e restrinja o acesso a esse compartimento. O diagrama a seguir mostra como organizar isso.

As políticas a seguir são obrigatórias para usar as chaves em um compartimento de segurança separado com acesso restrito para criptografar volumes de inicialização, volumes em blocos e recursos relacionados.

Allow service blockstorage to use keys in compartment security-compartment where target.key.id = <key_ID>

Allow group projx-admin-group to use key-delegate in compartment security-compartment where target.key.id = <key_ID>Chaves de Criptografia de Backup de Volume

O serviço Oracle Cloud Infrastructure Block Volume sempre criptografa todos os volumes em blocos, volumes de inicialização e backups de volume em repouso usando o algoritmo AES (Advanced Encryption Standard) com criptografia de 256 bits.

O serviço Oracle Cloud Infrastructure Vault permite que você inclua e gerencie suas próprias chaves para uso na criptografia de volumes e seus backups. Quando você cria um backup de volume, a chave de criptografia usada no volume também é usada no backup.

Você pode alterar a chave designada a um backup de volume para outra chave gerenciada pelo cliente ou para uma chave gerenciada pela Oracle. A alteração da chave de criptografia não recriptografa o conteúdo do volume; ela apenas recriptografa a chave de dados.

Usando a CLI

Para especificar outra chave para um backup de volume usando a CLI, execute o seguinte comando:

oci bv backup update --backup-id=<backup_ID> --kms-key-id=<key_ID>Para especificar que o backup de volume use uma chave gerenciada pela Oracle, especifique uma string vazia para o ID da chave, conforme mostrado no seguinte exemplo:

oci bv backup update --backup-id=<backup_ID> --kms-key-id=''Usando a Console

- Abra o menu de navegação e clique em Armazenamento. Em Armazenamento em Blocos, clique em Backups de Volumes em Blocos.

- Em Escopo da Lista, na lista Compartimento, escolha o compartimento que contém o backup de volume para o qual você deseja atualizar a chave.

- Na lista de backups de volume, clique no backup desejado.

-

Em seguida, execute um dos seguintes procedimentos:

- Se o backup de volume já tiver uma chave designada a ele, ao lado da Chave de Criptografia, clique em Editar para designar outra chave.

- Se o backup de volume ainda não tiver uma chave designada a ele, ao lado da Chave de Criptografia, clique em Designar.

-

Escolha o compartimento do vault, o vault, o compartimento de chaves e a chave.

-

Quando terminar, clique em Designar ou Atualizar, conforme apropriado.

Usando a API

Para especificar outra chave gerenciada pelo cliente com a API, use a operação UpdateVolumeBackup e especifique o OCID da chave de criptografia no atributo kmsKeyId.