フェデレーテッド・ユーザーのユーザー・プロビジョニング

このトピックでは、SCIMを使用してOracle Cloud Infrastructureでフェデレーテッド・ユーザーをプロビジョニングする方法について説明します。プロビジョニングされたフェデレーテッド・ユーザーは、APIキーおよびその他のサービス固有の資格証明を持つことができます。

概要

SCIM (System for Cross-domain Identity Management)は、アイデンティティ・システム全体でのユーザー・プロビジョニングを可能にするIETF標準プロトコルです。Oracle Cloud Infrastructureは、フェデレーテッド・ユーザーをOracle Cloud InfrastructureにプロビジョニングするためにSCIMエンドポイントをホストします。IdPがOracle Identity Cloud ServiceまたはOktaの場合、SCIMユーザー・プロビジョニングを設定できます。

IdPとOracle Cloud Infrastructureの間にSCIM統合を構成すると、Oracle Cloud Infrastructureグループにマップされたグループに属するユーザーが自動的にOracle Cloud Infrastructureにプロビジョニングされます。プロビジョニングされたユーザーは一意のOCIDが割り当てられ、APIキーおよびその他のサービス固有の資格証明を持つことができます。

プロビジョニングされたフェデレーテッド・ユーザーの場合、次の機能がサポートされています。

- プロビジョニングされたユーザーには一意のOCIDが割り当てられます

- プロビジョニングされたユーザーは、APIキー、認証トークンおよびその他のサービス固有の資格証明を持つことができます。

- コンソールでユーザーをリストできます

- プロビジョニングされたユーザーは、ユーザー設定ページにアクセスして、自分のこれらの資格証明を参照および管理できます。

- IdPでOracle Cloud Infrastructureマップ済グループのユーザーを追加または削除すると、更新はOracle Cloud Infrastructureと自動的に同期されます

ユーザー・タイプについて

SCIM構成は、プロビジョニングまたは同期されたユーザーの概念を導入しています。次の説明では、管理するユーザー・タイプについて理解するのに役立つ詳細を提供します。

-

フェデレーテッド・ユーザー

フェデレーテッド・ユーザーは、アイデンティティ・プロバイダで作成および管理されます。フェデレーテッド・ユーザーは、アイデンティティ・プロバイダで管理されているパスワードを使用してコンソールにサインインできます。フェデレーテッド・ユーザーには、Oracle Cloud Infrastructureグループにマップされているグループ内のメンバーシップに基づいて、Oracle Cloud Infrastructureへのアクセス権が付与されます。

-

プロビジョニング済(または同期済)ユーザー

同期されたユーザーは、Oracle Cloud Infrastructureでアイデンティティ・プロバイダによって体系的にプロビジョニングされます。同期されたユーザーは、Oracle Cloud Infrastructure資格証明を保持できますが、コンソール・パスワードは保持できません。コンソールでユーザーをリストする場合、「ユーザー・タイプ」フィルタを使用して同期されたユーザーを識別できます。

-

ローカル・ユーザー

ローカル・ユーザーは、Oracle Cloud InfrastructureのIAMサービスで作成および管理されるユーザーです。フェデレーテッド・テナンシには、通常、ローカル・ユーザーはほとんど存在しません。コンソールでユーザーをリストする場合、「ユーザー・タイプ」フィルタを使用してローカル・ユーザーを識別できます。

次の図は、ユーザー・タイプの特性をまとめたものです。

この統合を設定するユーザー

IdPがOracle Identity Cloud ServiceまたはOktaであり、フェデレーテッド・ユーザーが一部のサービスおよび機能で必要とされる特殊な資格証明を持つ必要がある場合、この統合を設定します。たとえば、フェデレーテッド・ユーザーがSDKまたはCLIを使用してOracle Cloud Infrastructureにアクセスする必要がある場合、この統合を設定することにより、これらのユーザーは、このアクセスに必要なAPIキーを取得できます。

前提条件

IdPとOracle Cloud Infrastructure間のフェデレーションの設定に成功した後、この同期設定を実行します。サポートされているアイデンティティ・プロバイダを参照してください。

ユーザー・プロビジョニングの有効化

Oracle Identity Cloud Serviceフェデレーションの指示

アイデンティティ・プロバイダがOracle Identity Cloud Serviceの場合は、1回かぎりのアップグレードを実行する必要があります。

テナンシが2018年12月21日以降に作成された場合、Oracle Identity Cloud ServiceユーザーをOracle Cloud Infrastructureでプロビジョニングするためにテナンシが自動的に構成されます。このトピックのステップを実行する必要はありません。フェデレーテッド・ユーザーの管理の詳細は、ユーザー・タイプについておよびフェデレーテッド・ユーザーのユーザー機能の管理を参照してください。

Oracle Identity Cloudサービスとのフェデレーションが2018年12月21日より前に設定されている場合は、この1回かぎりのアップグレード・タスクを実行します。

Oracle Identity Cloud Serviceフェデレーションをアップグレードするには:

-

ナビゲーション・メニューを開き、「アイデンティティとセキュリティ」をクリックします。「アイデンティティ」で、「フェデレーション」をクリックします。

テナンシのアイデンティティ・プロバイダのリストが表示されます。

- Identity Cloud Serviceのフェデレーションをクリックして詳細を表示します。テナンシが自動フェデレートされた場合は、OracleIdentityCloudServiceとしてリストされます。

- 「マッピングの編集」をクリックします。

-

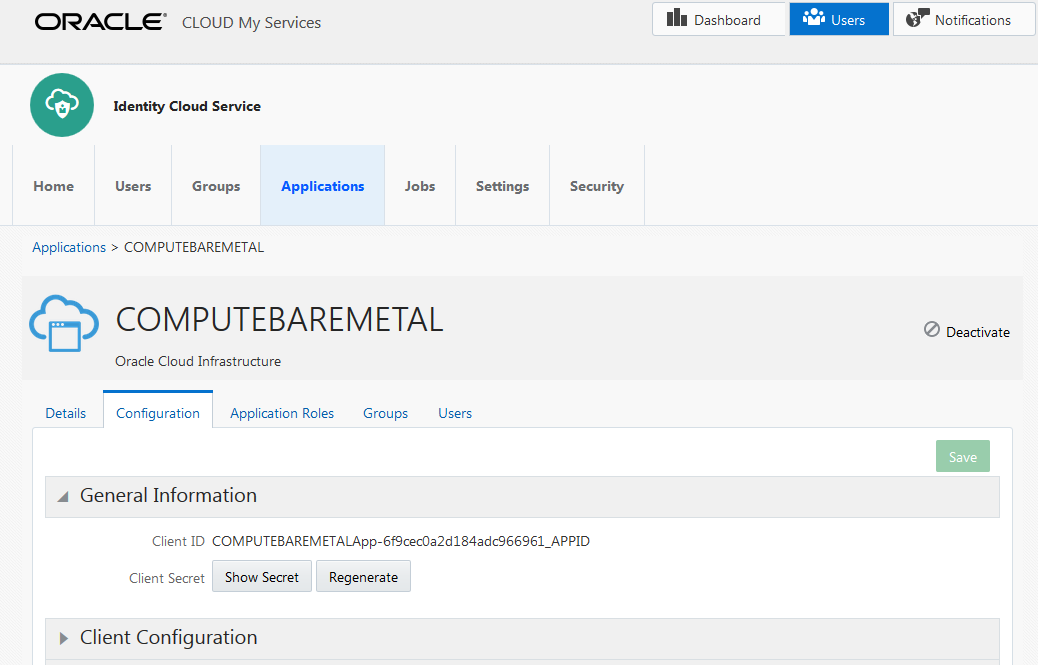

プロンプトが表示されたら、Oracle Identity Cloud ServiceアプリケーションのクライアントIDおよびクライアント・シークレットを指定して、「続行」をクリックします。

クライアントIDとクライアント・シークレットはどこにありますか。クライアントIDおよびクライアント・シークレットは、Oracle Identity Cloud Serviceに格納されます。この情報を取得するには:

変更を有効にするには数分かかります。

Oktaフェデレーションの指示

Oktaとの既存のフェデレーションがない場合は、ホワイトペーパーのフェデレーションおよびプロビジョニングのOracle Cloud Infrastructure Okta構成の手順に従います。ここには、フェデレーションの設定とSCIMでのプロビジョニングの両方の手順が含まれています。

管理対象のグループ・マッピングを持つOktaへの既存のフェデレーションがある場合は、SCIMプロビジョニングを次のように追加できます。

- Oktaで、Oracle Cloud Infrastructureとフェデレートするために設定した既存のSAMLアプリケーションを削除します。

-

ホワイトペーパーのフェデレーションおよびプロビジョニングのOracle Cloud Infrastructure Okta構成の手順に従って、Oktaで新しいSAMLアプリケーションを設定します。ただし、次の例外があります:

- Oracle Cloud Infrastructureにアイデンティティ・プロバイダを追加するステップをスキップします(このリソースはOracle Cloud Infrastructureにすでに存在します)。

- かわりに、「アイデンティティ・プロバイダの編集」をクリックして、作成した新しいOktaアプリケーションから新しいmetadata.xmlドキュメントをアップロードします。

- 次にOracle Cloud Infrastructureで、資格証明のリセットを確認します。新しいクライアントIDとシークレットを、OktaのAPI統合設定ページに追加します(ホワイトペーパーのステップ7)。

アップグレード後に想定する内容

システムの同期化に時間がかかった場合は、フェデレーテッド・ユーザーのユーザー機能をコンソールで管理できます。Oracle Cloud Infrastructureのグループにマップされたグループに属するユーザーは、コンソールのユーザー・ページにリストされます。Oracle Identity Cloud Serviceで新しいユーザーをマップ済グループに追加すると、システムの同期後に、それらがコンソールで使用可能になります。

デフォルトで、次のユーザー機能が使用可能になります。

- APIキー

- 認証トークン

- SMTP資格証明

- 顧客秘密キー

ローカル・パスワードを有効にできないことに注意してください。Oracle Cloud Infrastructureコンソールのパスワードは、IdPでのみ管理されます。

ユーザー機能の詳細は、フェデレーテッド・ユーザーのユーザー機能の管理を参照してください。

資格証明のリセット

SCIMクライアントの資格証明をリセットするには、「資格証明のリセット」ボタンを使用します。このタスクは、資格証明をローテーションするセキュリティ対策として定期的に実行できます。これらの資格証明をリセットした後、新しい資格証明を使用してアイデンティティ・プロバイダのSAMLアプリケーションを更新する必要があります。

ノート:IdPがOracle Identity Cloud Serviceの場合、Oracle Cloud InfrastructureはOracle Identity Cloud Serviceで資格証明を自動的にリセットします。構成を手動でリセットする必要はありません。

アイデンティティ・プロバイダで引き続き実行するアクション

統合が設定されたら、IdPで次のアクションを実行します。

-

ユーザーを作成してグループに割り当てます。

-

ユーザーを削除します。

IdPから削除したユーザーは、次回の同期サイクルが完了するとOracle Cloud Infrastructureから削除されます。

- グループ・メンバーシップを問い合せます。

- ユーザーのサインイン・パスワードを管理します。