Configurando Regras de Segurança da VCN para o Serviço File Storage

Antes de montar um sistema de arquivos, configure regras de segurança para permitir o tráfego para a VNIC do ponto de acesso NFS usando protocolos e portas específicos. As regras de segurança permitem o tráfego para o seguinte:

- Protocolo do utilitário rpcbind ONC RPC (Open Network Computing Remote Procedure Call)

- Protocolo Network File System (NFS)

- Protocolo Network File System (MOUNT)

- Protocolo Network Lock Manager (NLM)

- Protocolo LDAPS (se estiver usando v.3 autenticação Kerberos ou LDAP para autorização do NFS)

- Protocolo de DNS (se estiver usando DNS gerenciado pelo cliente)

Cenários de Regra de Segurança do Serviço File Storage

Há vários cenários básicos que exigem diferentes regras de segurança para o serviço File Storage:

Use sub-redes separadas para pontos de acesso NFS e instâncias para evitar falhas na criação da instância em decorrência da alocação de endereço IP para pontos de acesso NFS.

Neste cenário, o ponto de acesso NFS que exporta o sistema de arquivos está em uma sub-rede diferente da instância para a qual você deseja montar o sistema de arquivos. As regras de segurança devem ser configuradas para o ponto de acesso NFS e a instância em uma lista de segurança para cada sub-rede ou um grupo de segurança de rede (NSG) para cada recurso.

Configure as regras de segurança a seguir para o ponto de acesso NFS. Especifique o endereço IP ou o bloco CIDR da instância como a origem das regras de entrada e o destino das regras de saída:

- Entrada com monitoramento de estado de TODAS as portas no bloco CIDR da instância de origem para as portas TCP 111, 2048, 2049 e 2050.

- Entrada com monitoramento de estado de TODAS as portas no bloco CIDR da instância de origem para as portas UDP 111 e 2048.

- Saída com monitoramento de estado das portas TCP 111, 2048, 2049 e 2050 para TODAS as portas no bloco CIDR da instância de destino.

- Saída com monitoramento de estado da porta UDP 111 para TODAS as portas no bloco CIDR da instância de destino.

A Oracle recomenda que os clientes NFS sejam limitados a portas reservadas. Para fazer isso, defina o intervalo de Porta de Origem como 1-1023. Também é possível definir opções de exportação para um sistema de arquivos para exigir que os clientes se conectem de uma porta de origem privilegiada. Para obter mais informações, consulte Working with NFS Exports and Export Options.

Em seguida, configure as seguintes regras de segurança para a instância. Especifique o endereço IP ou o bloco CIDR do ponto de acesso NFS como origem das regras de entrada e o destino das regras de saída:

- Entrada com monitoramento de estado das portas TCP 111, 2048, 2049 e 2050 do bloco CIDR do ponto de acesso NFS de origem para TODAS as portas.

- Entrada com monitoramento de estado da porta UDP111 do bloco CIDR do ponto de acesso NFS de origempara TODAS as portas.

- Saída com monitoramento de estado de TODAS as portas para as portas TCP 111, 2048, 2049 e 2050 do bloco CIDR do ponto de acesso NFS de destino.

- Saída com monitoramento de estado de TODAS as portas para as portas UDP 111 e 2048 do bloco CIDR do ponto de acesso NFS de destino.

Veja aqui um exemplo das regras para o Cenário B configuradas nas regras da lista de segurança para a instância e o ponto de acesso NFS. Este exemplo mostra regras para blocos CIDR de origem e destino específicos.

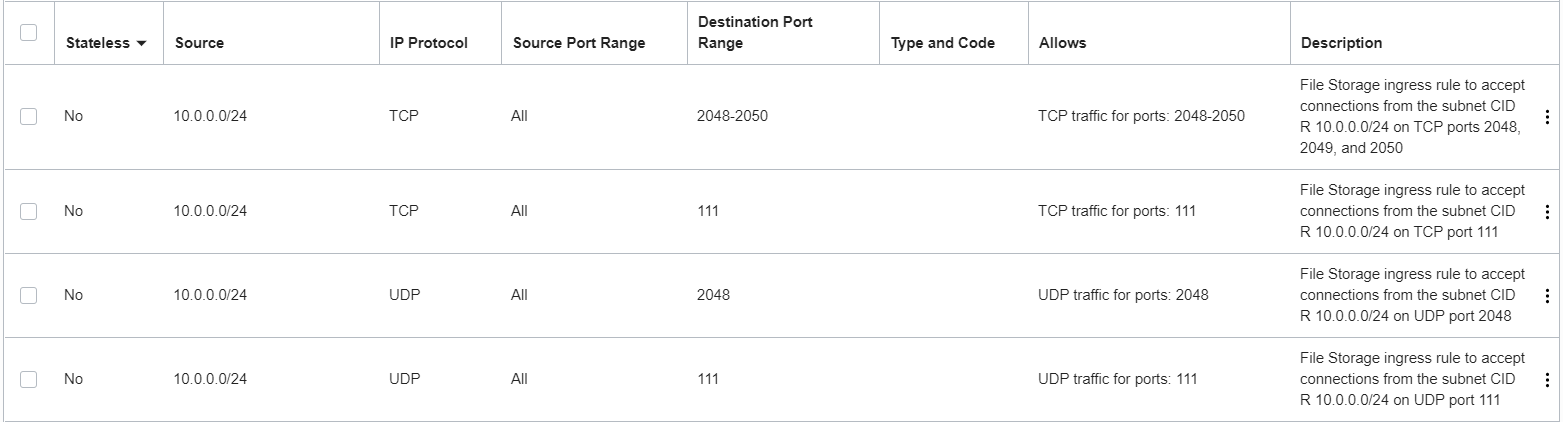

Regras de entrada para o NSG ou a lista de segurança de sub-rede do ponto de acesso NFS. O bloco CIDR 10.0.0.0/24 da instância é a origem:

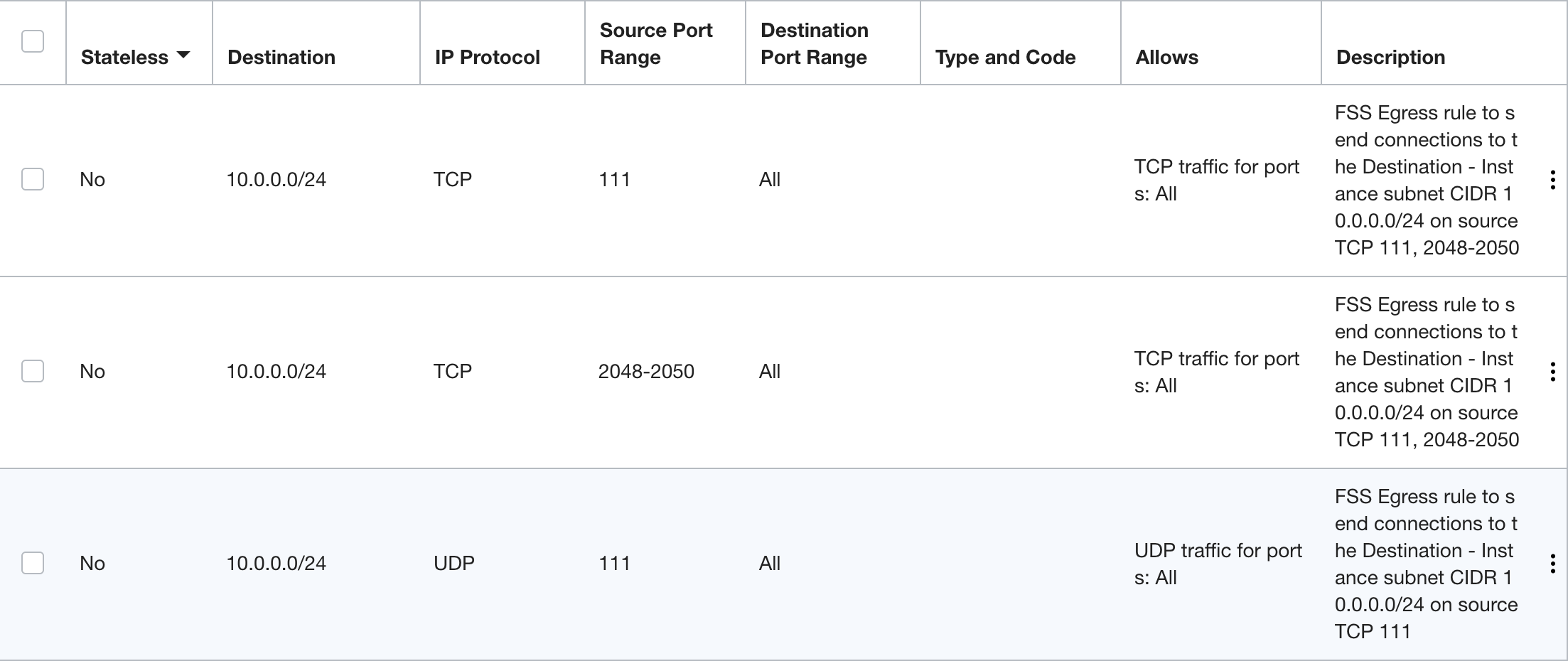

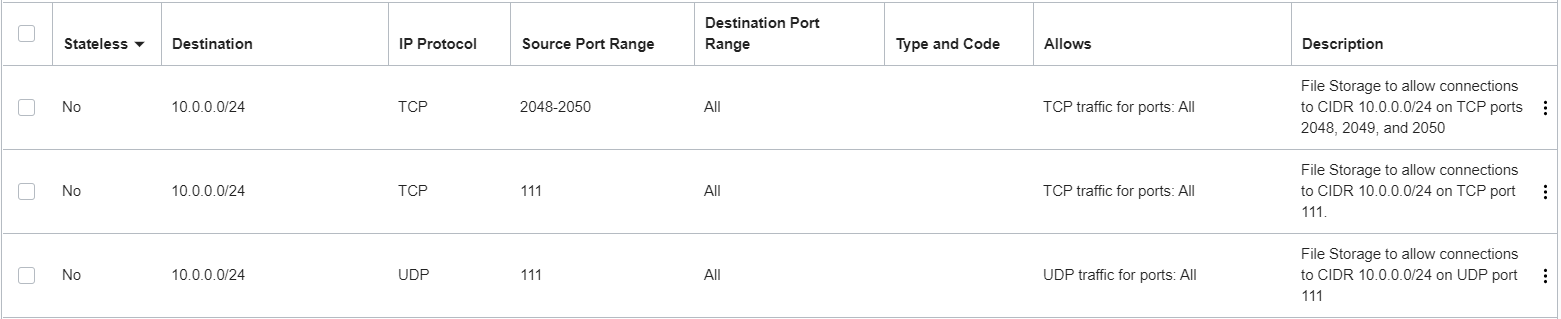

Regras de saída para o NSG ou a lista de segurança de sub-rede do ponto de acesso NFS. O bloco CIDR 10.0.0.0/24 da instância é o destino:

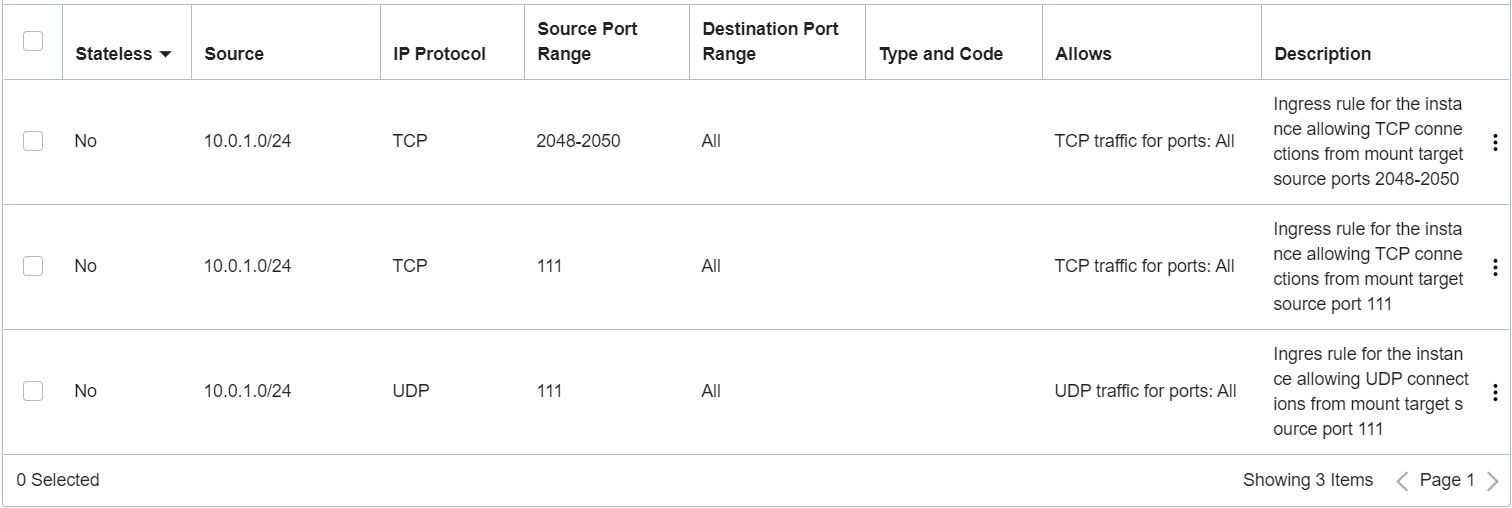

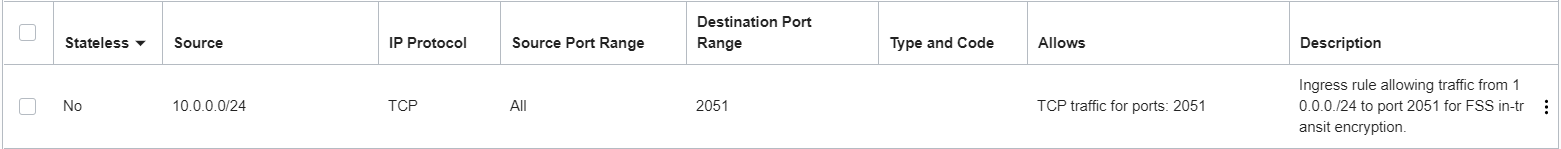

Regras de entrada para o NSG ou a lista de segurança de sub-rede da instância. O bloco CIDR 10.0.1.0/24 do ponto de acesso NFS é a origem:

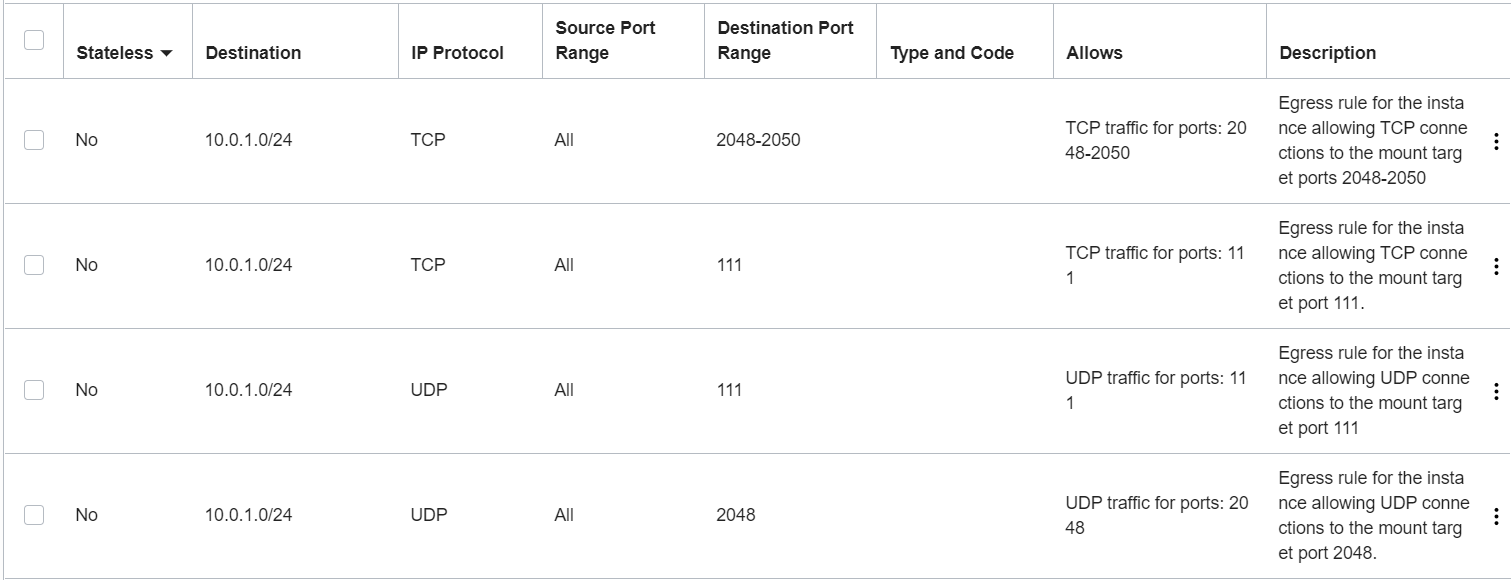

Regras de saída para o NSG ou a lista de segurança de sub-rede da instância. O bloco CIDR 10.0.1.0/24 do ponto de acesso NFS é o destino:

Usando uma Lista de Segurança

As listas de segurança são associadas a sub-redes. Se você usar listas de segurança para configurar suas regras de segurança, será necessário configurar as regras do ponto de acesso NFS na sub-rede do ponto de acesso NFS e as regras da instância na sub-rede da instância. É possível adicionar as regras à lista de segurança padrão para cada sub-rede ou criar novas listas de segurança.

Usando um grupo de segurança de rede (NSG)

Outro método para aplicar regras de segurança é configurá-las em um grupo de segurança de rede (NSG) e, em seguida, adicionar o ponto de acesso NFS e a instância ao NSG. Diferentemente das regras de lista de segurança que se aplicam a todas as VNICs na sub-rede, os NSGs só se aplicam às VNICs de recursos que você adiciona ao NSG.

Consulte Formas de Ativar Regras de Segurança para o Serviço File Storage para obter uma visão geral desses métodos e instruções sobre como usá-los para configurar regras de segurança.

Neste cenário, o ponto de acesso NFS que exporta o sistema de arquivos está na mesma sub-rede da instância para a qual você deseja montar o sistema de arquivos.

- Entrada com monitoramento de estado de TODAS as portas no bloco CIDR de origem para as portas TCP 111, 2048, 2049 e 2050.

- Entrada com monitoramento de estado de TODAS as portas no bloco CIDR de origem para as portas UDP 111 e 2048.

- Saída com monitoramento de estado de TODAS as portas TCP para as portas 111, 2048, 2049 e 2050 no bloco CIDR de destino.

- Saída com monitoramento de estado de TODAS as portas UDP para a porta 111 no bloco CIDR de destino.

A Oracle recomenda que os clientes NFS sejam limitados a portas reservadas. Para fazer isso, defina o intervalo de Porta de Origem como 1-1023. Também é possível definir opções de exportação para um sistema de arquivos para exigir que os clientes se conectem de uma porta de origem privilegiada. Para obter mais informações, consulte Working with NFS Exports and Export Options.

Veja aqui um exemplo das regras para o Cenário A configuradas para uma única sub-rede que contém o ponto de acesso NFS e a instância. Neste exemplo, o ponto de acesso NFS e a instância estão no bloco CIDR 10.0.0.0/24:

Usando uma lista de segurança

As listas de segurança são associadas a sub-redes. É possível configurar as regras de segurança necessárias na lista de segurança padrão para a sub-rede do ponto de acesso NFS ou criar uma nova lista de segurança. As regras da lista de segurança se aplicam a todos os recursos da sub-rede.

Usando um grupo de segurança de rede (NSG)

Outro método para aplicar regras de segurança é configurá-las em um grupo de segurança de rede (NSG) e, em seguida, adicionar o ponto de acesso NFS ao NSG. Diferentemente das regras de lista de segurança que se aplicam a todas as VNICs na sub-rede, os NSGs só se aplicam às VNICs de recursos que você adiciona ao NSG.

Consulte Formas de Ativar Regras de Segurança para o Serviço File Storage para obter uma visão geral desses métodos e instruções sobre como usá-los para configurar regras de segurança.

Neste cenário, a criptografia em trânsito protege seus dados entre instâncias e sistemas de arquivos montados usando a criptografia TLS v.1.2 (Transport Layer Security). Consulte Using In-transit TLS Encryption para obter mais informações.

Você pode limitar a origem ou o destino ao endereço IP ou ao bloco CIDR de sua escolha. Como alternativa, você pode permitir o tráfego de todas as origens ou destinos.

Configure as seguintes regras de segurança para o ponto de acesso NFS:

- Entrada com monitoramento de estado de TODAS as portas no bloco CIDR de origem para a porta TCP2051.

- Saída com monitoramento de estado da porta TCP 2051 para TODAS as portas no bloco CIDR de destino.

Usando uma lista de segurança

As listas de segurança são associadas a sub-redes. É possível configurar as regras de segurança necessárias na lista de segurança padrão para a sub-rede do ponto de acesso NFS ou criar uma nova lista de segurança. As regras da lista de segurança se aplicam a todos os recursos da sub-rede.

Usando um grupo de segurança de rede (NSG)

Outro método para aplicar regras de segurança é configurá-las em um grupo de segurança de rede (NSG) e, em seguida, adicionar o ponto de acesso NFS ao NSG. Diferentemente das regras de lista de segurança que se aplicam a todas as VNICs na sub-rede, os NSGs só se aplicam às VNICs de recursos que você adiciona ao NSG.

Consulte Formas de Ativar Regras de Segurança para o Serviço File Storage para obter uma visão geral desses métodos e instruções sobre como usá-los para configurar regras de segurança.

Nesse cenário, o tráfego entre um ponto de acesso NFS e a porta LDAPS de um servidor LDAP é permitido.

Você pode limitar a origem ao endereço IP do ponto de acesso NFS e o endereço IP de destino à sub-rede do servidor LDAP.

Configure as seguintes regras de segurança para o ponto de acesso NFS:

- Saída com monitoramento de estado de TODAS as portas TCP para a porta IP do servidor LDAP (ou CIDR correspondente) 636.Observação

Essa regra pressupõe que o LDAPS use a porta padrão de 636. Altere esse valor se o servidor LDAP estiver usando outra porta.

Se estiver usando um servidor DNS gerenciado pelo cliente, o destino de montagem também precisará das seguintes regras de segurança:

- Saída com monitoramento de estado de TODAS as portas TCP para a porta IP do servidor DNS (ou CIDR correspondente) 53.

- Saída com monitoramento de estado de TODAS as portas UDP para a porta IP do servidor DNS (ou CIDR correspondente) 53.

Usando uma lista de segurança

As listas de segurança são associadas a sub-redes. É possível configurar as regras de segurança necessárias na lista de segurança padrão para a sub-rede do ponto de acesso NFS ou criar uma nova lista de segurança. As regras da lista de segurança se aplicam a todos os recursos da sub-rede.

Usando um grupo de segurança de rede (NSG)

Outro método para aplicar regras de segurança é configurá-las em um grupo de segurança de rede (NSG) e, em seguida, adicionar o ponto de acesso NFS ao NSG. Diferentemente das regras de lista de segurança que se aplicam a todas as VNICs na sub-rede, os NSGs só se aplicam às VNICs de recursos que você adiciona ao NSG.

Consulte Formas de Ativar Regras de Segurança para o Serviço File Storage para obter uma visão geral desses métodos e instruções sobre como usá-los para configurar regras de segurança.

Formas de Ativar Regras de Segurança para o Serviço File Storage

O serviço Networking oferece dois recursos de firewall virtual que usam regras de segurança para controlar o tráfego no nível do pacote. Os dois recursos são:

- Listas de segurança: O recurso de firewall virtual original do serviço Networking. Quando você cria uma VCN, uma lista de segurança padrão também é criada. Adicione as regras necessárias à lista de segurança da sub-rede que contém o ponto de acesso NFS. (Se você estiver configurando o Cenário A: Ponto de acesso NFS e instância em sub-redes diferentes (recomendado), será necessário adicionar regras para ambas as sub-redes.) Consulte Configurando Regras Obrigatórias em uma Lista de Segurança para obter instruções.

- Grupos de segurança de rede (NSGs): Um recurso subsequente designado para componentes de aplicativo que têm posturas de segurança distintas. Crie um NSG que contenha as regras necessárias e, em seguida, adicione o ponto de acesso NFS ao NSG. Como alternativa, você pode adicionar as regras necessárias a um NSG já existente e adicionar o ponto de acesso NFS ao NSG. Cada ponto de acesso NFS pode pertencer a até 5 (cinco) NSGs. (Se você estiver configurando o Cenário A: Ponto de acesso NFS e instância em sub-redes diferentes (recomendado), será necessário adicionar o ponto de acesso NFS e a instância a um NSG que contenha as regras de segurança necessárias.) Consulte Configurando Regras Obrigatórias em um Grupo de Segurança de Rede (NSG) para obter instruções.

Você pode usar listas de segurança sozinhas, grupos de segurança de rede sozinhos ou ambos juntos. Isso depende das suas necessidades de segurança específicas.

Se você optar por usar listas de segurança e grupos de segurança de rede, o conjunto de regras aplicável a uma VNIC do ponto de acesso NFS específica será a combinação destes itens:

- As regras de segurança nas listas de segurança associadas à sub-rede da VNIC

- As regras de segurança em todos os NSGs em que a VNIC está

Não importa qual método você usa para aplicar regras de segurança à VNIC do ponto de acesso NFS, contanto que as portas dos protocolos necessários para o Serviço File Storage estejam configuradas corretamente nas regras aplicadas.

Consulte Regras de Segurança, Listas de Segurança e Grupos de Rede de Segurança para obter mais informações, exemplos e cenários sobre como esses recursos interagem na sua rede. A Visão Geral do Serviço Networking fornece informações gerais sobre a rede. Consulte Sobre Segurança do Serviço File Storage para obter informações sobre como as regras de segurança funcionam com outros tipos de segurança no Serviço File Storage.

Política Obrigatória do Serviço IAM

Para usar o Oracle Cloud Infrastructure, você deve receber de um administrador o acesso de segurança em uma política . Esse acesso é necessário, quer você esteja usando a Console ou a API REST com um SDK, uma CLI ou outra ferramenta. Se você receber uma mensagem de que não tem permissão ou que não está autorizado, verifique com o administrador qual tipo de acesso você tem e em qual compartimento vai trabalhar.

Para administradores: A política em Permitir que os administradores de rede gerenciem uma rede na nuvem abrange o gerenciamento de todos os componentes de rede, incluindo listas de segurança e NSGs. Consulte a Referência de Políticas para obter mais informações.

Se você não estiver familiarizado com as políticas, consulte Conceitos Básicos de Políticas e Políticas Comuns.

Usando a Console

Configurando Regras Obrigatórias em uma Lista de Segurança

Você pode adicionar as regras necessárias a uma lista de segurança preexistente associada a uma sub-rede, como a lista de segurança padrão criada junto com a VCN. Consulte Criando uma Lista de Segurança para obter mais informações.

- Abra o menu de navegação, clique em Networking e depois clique em Redes virtuais na nuvem.

-

Na seção Escopo, selecione o compartimento que contém a VCN na qual a sub-rede está.

- Clique no nome da VCN.

- Na página de detalhes da rede na nuvem, em Recursos, clique em Listas de Segurança.

- Clique no nome da lista de segurança usada pela sub-rede.

- Em Recursos, clique em Regras de Entrada.

-

Clique em Adicionar Regras de Entrada.

- Especifique se é uma regra com monitoramento de estado deixando a caixa de seleção desmarcada. (Para obter mais informações sobre regras com monitoramento de estado e sem monitoramento de estado, consulte Regras com Monitoramento de Estado e sem Monitoramento de Estado). Por padrão, as regras operam com monitoramento de estado, a menos que você especifique o contrário.

- Para permitir o tráfego da sub-rede da rede na nuvem, clique em Tipo de Origem, escolha CIDR, e, em seguida, informe o bloco CIDR da sub-rede. Por exemplo,

10.0.0.0/24. - Clique em Protocolo IP e, em seguida, escolha o protocolo. Por exemplo, TCP.

-

Em Intervalo de Portas de Origem, especifique o intervalo de portas do qual você deseja permitir o tráfego. Como alternativa, aceite o padrão Todos para permitir o tráfego de qualquer porta de origem.

- Clique em Intervalo de Portas de Destino e informe portas individuais ou um intervalo de portas. Por exemplo, 2048-2050.

- Clique em + Regra Adicional de Entrada para criar mais regras de entrada.

- Quando terminar, clique em Adicionar Regras de Entrada.

- Em seguida, crie as regras de saída. Em Recursos, clique em Regras de Saída.

-

Clique em Adicionar Regras de Saída.

- Especifique se é uma regra com monitoramento de estado deixando a caixa de seleção desmarcada.

- Clique em Tipo de Destino, escolha CIDR, e, em seguida, informe o bloco CIDR da sub-rede. Por exemplo,

10.0.0.0/24. - Clique em Protocolo IP e, em seguida, escolha o protocolo. Por exemplo, TCP.

-

Em Intervalo de Portas de Origem informe portas individuais ou um intervalo de portas. Por exemplo, 2048-2050.

- Em Intervalo de Portas de Destino, aceite o padrão Todos para permitir o tráfego para qualquer porta de destino.

- Clique em + Regra Adicional de Saída para criar mais regras de saída.

- Quando terminar, clique em Adicionar Regras de Saída.

Configurando Regras Obrigatórias em um Grupo de Segurança de Rede (NSG)

O processo geral para configurar NSGs que funcionam com o Serviço File Storage é:

- Crie um NSG com as regras de segurança necessárias. (Como alternativa, você pode adicioná-las a um NSG já existente.)

- Adicione o ponto de acesso NFS (ou mais especificamente, a VNIC do ponto de acesso NFS) ao NSG. Você pode fazer isso ao criar o ponto de acesso NFS ou pode atualizar o ponto de acesso NFS e adicioná-lo a um ou mais NSGs que contenham as regras de segurança necessárias.

- Se você estiver configurando o Cenário A: Ponto de acesso NFS e instância em sub-redes diferentes (recomendado), será necessário adicionar o ponto de acesso NFS e a instância a um NSG que contenha as regras de segurança necessárias.

Pré-requisito: Familiarize-se com as partes das regras de segurança.

- Abra o menu de navegação, clique em Networking e depois clique em Redes virtuais na nuvem.

- Clique na VCN desejada.

- Em Recursos, clique em Grupos de Segurança de Rede.

- Clique em Criar Grupo de Segurança de Rede.

-

Informe o seguinte:

- Nome: Um nome descritivo para o grupo de segurança de rede. O nome não precisa ser exclusivo e você pode alterá-lo posteriormente. Evite fornecer informações confidenciais.

- Criar no Compartimento: O compartimento no qual você deseja criar o grupo de segurança de rede, se for diferente do compartimento no qual você está trabalhando no momento.

- Mostrar Opções de Tag: Se você tiver permissões para criar um recurso, também terá permissões para aplicar tags de formato livre a esse recurso. Para aplicar uma tag definida, você deve ter permissões para usar o namespace da tag. Para obter mais informações sobre tags, consulte Tags de Recursos. Se você não tiver certeza se deseja aplicar tags, ignore esta opção ou pergunte a um administrador. Você pode aplicar tags posteriormente.

-

Clique em Próximo.

-

Insira regras de entrada.

- Especifique se é uma regra com monitoramento de estado deixando a caixa de seleção desmarcada. (Para obter mais informações sobre regras com monitoramento de estado e sem monitoramento de estado, consulte Regras com Monitoramento de Estado e sem Monitoramento de Estado). Por padrão, as regras operam com monitoramento de estado, a menos que você especifique o contrário.

- Em Direção, escolha Entrada.

- Para permitir o tráfego da sub-rede da rede na nuvem, clique em Tipo de Origem, escolha CIDR, e, em seguida, informe o bloco CIDR da sub-rede. Por exemplo,

10.0.0.0/24. - Clique em Protocolo IP e, em seguida, escolha o protocolo. Por exemplo, TCP.

-

Em Intervalo de Portas de Origem, especifique o intervalo de portas do qual você deseja permitir o tráfego. Como alternativa, aceite o padrão Todos para permitir o tráfego de qualquer porta de origem.

- Clique em Intervalo de Portas de Destino e informe portas individuais ou um intervalo de portas. Por exemplo, 2048-2050.

- Clique em + Outra Regra para criar mais regras de entrada.

-

Insira regras de saída.

- Especifique se é uma regra com monitoramento de estado deixando a caixa de seleção desmarcada.

- Em Direção, escolha Saída.

- Clique em Tipo de Destino, escolha CIDR, e, em seguida, informe o bloco CIDR da sub-rede. Por exemplo,

10.0.0.0/24. - Clique em Protocolo IP e, em seguida, escolha o protocolo. Por exemplo, TCP.

-

Em Intervalo de Portas de Origem informe portas individuais ou um intervalo de portas. Por exemplo, 2048-2050.

- Em Intervalo de Portas de Destino, aceite o padrão Todos para permitir o tráfego para qualquer porta de destino.

- Clique em + Outra Regra para criar mais regras de saída.

- Quando acabar, clique em Criar.

- Ao criar um ponto de montagem junto com um sistema de arquivos: Consulte Criando um Sistema de Arquivos.

- Ao criar somente o destino de montagem: Consulte Criando um Destino de Montagem.

-

Para um ponto de acesso NFS existente:

- Abra o menu de navegação e clique em Armazenamento. Em Serviço File Storage, clique em Pontos de Acesso NFS.

-

Na seção Escopo da Lista, selecione um compartimento.

-

Localize o destino de montagem desejado, clique no e, em seguida, clique em Exibir Detalhes do Destino de Montagem.

-

Na guia Informações do Ponto de Acesso NFS, clique no link Editar ao lado de Grupos de Segurança de Rede.

- Selecione um Compartimento e um NSG na lista.

- Clique em Salvar.

Consulte Adicionando ou Removendo um Recurso de um NSG para obter instruções sobre como adicionar uma instância a ele.

)

)